高效实现敏感数据保护的关键:因人而异的细粒度访问控制 #

敏感数据(或称“敏感信息”) #

敏感数据的概念由来已久,这是一类介于保密信息与公开信息之间的特殊信息,其不符合定密标准,不能按照国家秘密的形式进行保护,但是如果公开,却有可能造成某种损害或具有潜在损害,因此需要限制公开或控制其传播。

早在1970年代,美国即以“敏感但非密信息(Sensitive But Unclassified ,SBU)”来指称此类信息。后经发展完善,SBU最终于本世纪初被“受控非密信息(Controlled Unclassified Information,CUI)”的概念所取代。

在我国,随着《网络安全法》、《个人信息安全规范》等法规的出台,国家对企业敏感信息保护的合规要求越来越严厉。应用开发者必将更多地关注安全设计,同时要面临对已有应用进行巨量安全整改工作的挑战。

虽然人们对敏感数据的认知已有数十年,但相应保护技术的发展却一直不尽如人意。近年,各类敏感数据泄露案件频繁发生,给个人、企业、社会造成巨大损失。

究其原因,在于数据的生命周期中,人们在存储和传输阶段可以用各种加密技术把数据保护得很好,而在使用阶段,数据必须处在解密状态,如果没有实施有效的访问控制机制,数据泄露几乎不可避免。

传统敏感数据保护方案 #

传统敏感数据保护的方案,基本沿用了保密数据的保护方式,即将所有敏感数据统一做脱敏处理,使大多数人无法查阅敏感数据,只有极少数特定的人员才能查阅。

如果是保密数据,因为通常使用环境相对简单,使用频率较低,且有权限的访问者数量较少身份单一,这样的访问控制方案问题不大。

但是,敏感数据则大不相同,这类数据通常要在复杂的环境中被多种身份的访问者频繁使用,使得适用于保密数据的访问控制手段无法在敏感数据保护中有效实施。

例如,尽管岗位和级别相同,每位客户经理也只应被允许看到自己专属客户的联系方式,而不应被允许看到其他客户经理专属客户的联系方式。

再如,对于同一条客户数据,针对不同身份的访问者应进行不同的脱敏处理:专属客户经理可以看到全部数据;审计人员只能看到姓名、时间、金额;运维人员只能看到数据格式,而不能看到数据内容,等等。

可见,有效的敏感数据保护,应该应人而异,根据不同人员的属性信息来限制其可以看到的数据信息。传统保护方案难以实现如此细粒度的访问控制,市场亟需一种先进高效的解决方案。

实践证明,应用零信任架构和ABAC(基于属性的访问控制)技术是解决上述难题的完美途径。

零信任架构和ABAC #

零信任架构为安全访问提供了基础。该架构以身份为中心进行访问控制,默认不信任任何网络、人、设备和应用。基于访问者身份重构信任基础,涉及的网络、人、设备和应用都将被认证、授权和加密。

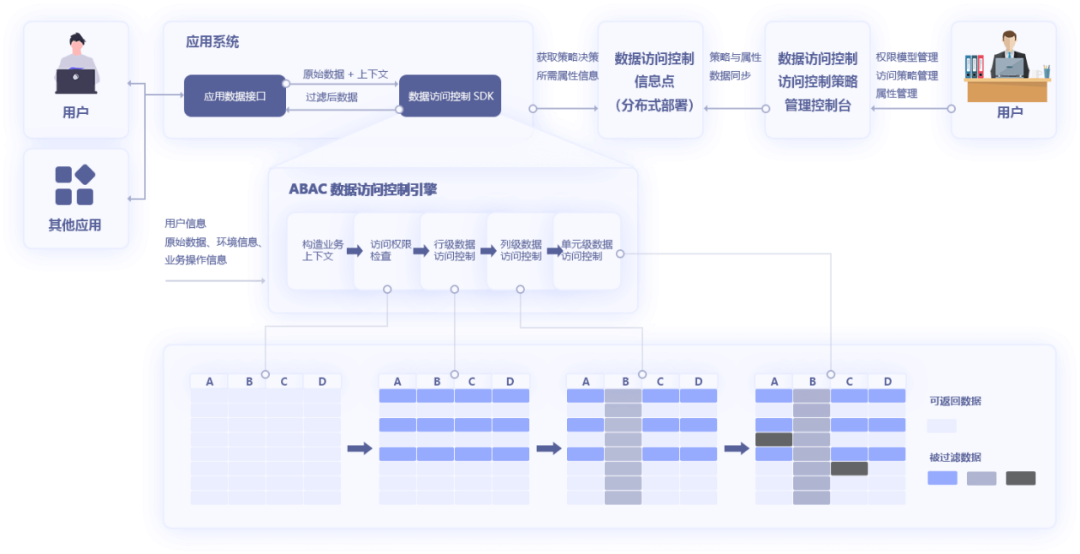

ABAC是细粒度数据访问控制的解决之道,其可根据业务上下文、访问环境、访问用户、访问对象的多种因素进行综合判断,实现动态、细粒度的访问控制,可限制用户获取非工作必要的敏感信息,确保对用户对数据访问的权限最小化,同时不影响正常的业务功能。ABAC访问控制具有即时生效的特点,策略改变/属性改变后访问控制的结果即时生效。

ID.LINK平台 #

ID.LINK隐私数据访问控制平台,即是这样一款以零信任架构为基础,采用基于ABAC动态访问控制技术,实现对人员或应用访问敏感数据的精细化管理的数据保护产品。

不同于传统隐私数据访问控制解决方案,该产品从隐私数据使用角度进行设计,根据隐私数据访问主体身份的不同,执行动态差异化的访问控制策略,将用户可以查看到的隐私数据信息内容限制到最小化,有效限制企业内部合法人员的非授权访问。

针对大数据背景下涌现出海量数据,使企业安全管理者很难摸清敏感数据实况的情形,该产品提供敏感数据资产的主动发现功能,自动标签化处理,并实现数据分级分类管理。

作为核心技术,产品提供对敏感数据使用主体的身份鉴别,使用主体既可以是用户也可以是应用,有效屏蔽非法主体身份对敏感数据的访问,同时支持根据应用场景,提供多种数据访问控制机制。

对于一款数据保护产品,访问控制策略管理是一项关键技术。ID.LINK隐私数据访问控制平台提供了功能强大且易用的ABAC策略编辑器,策略编辑人员不需要掌握XACML的专业知识,根据业务需求即可编辑策略。支持对策略的版本管理、发布、测试功能,既可以提供企业对敏感数据的全局访问控制策略管理,同时也支持应用私有访问控制策略管理。

另外,该产品提供对敏感数据访问的溯源审计,实现对敏感数据违规使用的发现和告警。

总之,ID.LINK隐私数据访问控制平台为企业提供了一个统一的成熟高效的敏感数据保护平台,结束了各个应用系统需单独开发数据保护模块的局面,从而可以快速帮助企业满足相关法律法规对个人隐私数据的保护要求;同时能够帮助企业提升对大数据治理的能力,解决大数据共享过程中,有效控制数据的细粒度访问控制权限的问题。